|

تضامنًا مع حق الشعب الفلسطيني |

برمجية ابتزاز

| جزء من سلسلة مقالات حول |

| أمن المعلومات |

|---|

|

| بوابة أمن المعلومات |

برمجية ابتزاز أو برنامج الفدية (بالإنجليزية: Ransomware) هو برنامج خبيث يقيد الوصول إلى نظام الحاسوب الذي يصيبه، ويطالب بدفع فدية لصانع البرنامج من أجل إمكانية الوصول للملفات. بعض أنواعه تقوم بتشفير الملفات على القرص الصلب للنظام وتعرض رسائل تطلب من المستخدم الدفع. كانت بداية انتشاره في روسيا، لكن استخدام هذا النوع من البرامج الخبيثة نمى في بقية دول العالم.[1]

في يونيو 2013، أصدرت شركة برامج مكافح الفيروسات مكافي بيانات تظهر أنها جمعت أكثر من 250,000 عينة فريدة من رانسوم وير في الربع الأول من عام 2013 أي أكثر من ضعف العدد الذي حصلت عليه في الربع الأول من عام 2012.[2]

فيروسات الفدية Ransomware هي نوع من الفيروسات التي تصيب أجهزة الكمبيوتر وبعدها تمنع المستخدم من الوصول إلى نظام التشغيل أو تشفر جميع البيانات المخزنة على جهاز الكمبيوتر، وتطلب من المستخدم “فدية” أو طلب خاص، في الغالب دفع مبلغ محدد من المال ~ 300 دولار في هجوم واناكراي الإلكتروني ~ مقابل فك تشفير الملفات أو السماح بالوصول مرة أخرى لنظام التشغيل.[3]

ابتداءً من عام 2012 تقريبًا، ذاع استعمال برامج الفدية عالميًا. جرى في أول ستة أشهر من عام 2018 وحدها 181.5 مليون هجوم ببرامج الفدية، وهو ارتفاع بنسبة 229% عن ستة الأشهر الأولى في عام 2017. في يونيو عام 2014، أصدرت شركة مكافي بياناتٍ تظهر أنها جمعت ضعفي عدد هجومات برامج الفدية هذا الربع السنوي، مقارنة بالربع نفسه من السنة الماضية. حقق كريبتولوكر خاصة نجاحًا كبيرًا، إذ جمع 3 ملايين دولار أمريكي تقريبًا قبل أن توقفه السلطات، أما كريبتووول، فقد قدر المكتب الفدرالي الأمريكي أنه جمع 18 مليون دولار أمريكي تقريبًا بحلول يونيو عام 2015.[4]

العمل

اخترع يونغ ويونغ في جامعة كولومبيا مفهومَ برنامج الفدية المشفِّر وطبّقاه، وقد عُرض في مؤتمر الأمن والخصوصية الذي أقامته مؤسسة مهندسي الكهرباء والإلكترونيات في عام 1996. سُمي البرنامج ابتزازًا فيروسيًا مشفِّرًا، وكان مصدر إلهامه الطور الثاني من حياة الفضائي في فلم إيليَن (فضائي).[5] الابتزاز الفيروسي المشفر هو اتباع إستراتيجية من ثلاثة مراحل تنفذ بين المهاجم والضحية.

- [المهاجم←الضحية] ينشئ المهاجم شفعًا من الرموز ويخزن الرمز العمومي المناسب في البرنامج الخبيث. ينتشر البرنامج الخبيث.

- [الضحية←المهاجم] حتى ينفذ هجوم الابتزاز المشفر، ينشئ البرنامج الخبيث رمزًا عشوائيًا متماثلًا ويشفر بيانات الضحية به. يُستعمل الرمز العمومي في البرنامج الخبيث لتشفير الرمز المتماثل. يُسمى هذا تشفيرًا هجينًا وينتج عنه نص مشفر صغير غير متماثل ونص مشفر متماثل آخر من بيانات الضحية. يصفّر البرنامج الرمز المتماثل والنص الأصلي حتى يمنع المستخدم من استعادة البيانات. يُظهر البرنامج رسالة للضحية فيها النص المشفر غير المتماثل وطريقة دفع الفدية. ترسل الضحية النص المشفر غير المتماثل والمال الإلكتروني إلى المهاجم.

- [المهاجم←الضحية] يتلقى المهاجم المال، ويفك تشفير النص المشفر غير المتماثل باستعمال الرمز الخاص للمهاجم، ويرسل الرمز المتماثل إلى الضحية. تفك الضحية تشفير البيانات باستعمال الرمز المتماثل، وهكذا ينتهي هجوم الابتزاز الفيروسي المشفر.

هذا الرمز المتماثل عشوائي ولا يستطيع فك تشفير بيانات الضحايا الأُخر. لا يظهر المهاجم لضحاياه رمزه الخاص أبدًا، ولا تحتاج الضحية إلا إلى إرسال نص مشفر صغير (هو الرمز المشفر المتماثل) إلى المهاجم.

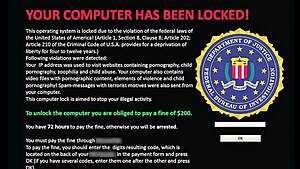

تُنفذ هجومات برامج الفدية عادة باستعمال حصان طروادة، يدخل النظام من خلال مرفق بريدي أو رابط أو ثغرة في الخدمة الشبكية. يبدأ هذا البرنامج الهجوم، فيقفل النظام بطريقة أو بأخرى، أو يدعي أنه قفله ولكنه لم يفعل (برامج التخويف). قد يظهر الهجوم تحذيرًا مكذوبًا يزعم أنه من كيان مثل وكالة تطبيق القانون، فيدعي أن هذا النظام استُعمل في أنشطة غير قانونية، ويحوي محتويات إباحية مثلًا ووسائط مقرصَنة.[6][7][8]

تتكون بعض الهجومات من تطبيق مصمم لقفل أو حظر النظام حتى يتم الدفع، ويكون هذا عادة بحصر ويندوز شِل بها، أو بتغيير تسجيل الإقلاع الرئيس أو جدول التقسيمات لمنع إقلاع النظام حتى تدفع الفدية. أقوى الهجومات تشفر الملفات، وتستعمل تشفيرًا قويًا لتشفر البيانات على نحو لا يستطيع به إلا المهاجم أن يفك تشفيرها باستعمال رمز فك التشفير.[9][10]

يكون الدفع دائمًا هو الهدف الظاهر، ويُجبر الضحية على الدفع لبرنامج الفدية إما لتقديم برنامج يفك تشفير الملفات أو بإرسال رمز فك القفل يزيل ما فعله برنامج الفدية. ولئن كان في مقدور المهاجم أن يأخذ المال ولا يعيد للضحية ملفاته، فإن من مصلحته أن يفك التشفير ويعيد الملفات، إذ إن الضحايا لن يدفعوا له إن علموا أن الدفع لن يجدي نفعًا. من أهم ما يجب أن يُحافظ عليه لعمل برنامج الفدية نظام دفع مناسب يصعب التعقب فيه. استعملت عدة طرائق دفع من هذا القبيل، منها الحوالات البرقية، وبرامج المحادثة عالية المستوى، وخدمات القسائم المدفوعة مسبقًا مثل بيسيفكارد، والعملة الرقمية بيتكوين.

أمثلة مشهورة

ريفينتون

في عام 2012، بدأ ينتشر برنامج فدية طروادي كبير اسمه ريفينتون. استند ريفينتون إلى حصان طروادة سيتاديل (الذي استند إلى حصان طروادة زيوس)، ويظهر هجومه تحذيرًا يُنسَب إلى وكالة تطيبق القانون يدّعي أن الحاسوب استُعمل لأنشطة غير قانونية منها تحميل برامج غير مرخصة أو أفلام إباحية يظهر فيها أطفال، ومن أجل هذا سُمي «حصان طروادة الشرطة». يخبر التحذير المستخدم أنه يجب أن يدفع غرافة باستعمال قسيمة مسبقة الدفع من خدمة دفع تخفي الهوية مثل يوكاش أو بيسيفكارد لكي يعمل النظام. لزيادة الوهم أن الحاسوب قد تعقبته وكالة تطبيق القانون، تظهر الشاشة عنوان الآيبي للحاسوب، وتظهر بعض النسخ لقطات من الكاميرا لتوهِم المستخدم أنه ملاحَق.[11][12]

بدأ انتشار ريفينتون في عدة دول أوروبية في أوائل عام 2012. تنوّعت نسخ البرنامج بتنوع شعارات منظمات تطبيق القانون في كل بلد، ففي المملكة المتحدة، وُضع في البرنامج شعار خدمة الشرطة المدنية ووحدة شرطة الجرائم الإلكترونية الوطنية. احتوت نسخة أخرى شعار جمعية بّي آر إس للموسيقا، إذ تتهم الضحية بتحميل موسيقا بشكل غير قانوني. في بيان حذّرت فيه الشرطة العامة من هذا البرنامج الخبيث، أوضحت أنها لن تقفل أي حاسوب بطريقة كهذه في إجراءات أي تحقيق.[13]

في مايو عام 2012، اكتشف الباحثون الأمنيون في تريند ميكرو قوالبَ لتنويعات من أجل الولايات المتحدة وكندا، واقترحت أن منشئيها ربما كانوا يخططون لاستهداف المستخدمين في أمريكا الشمالية. بحلول أغسطس عام 2012، بدأت نسخة جديدة من ريفينتون تنتشر في الولايات المتحدة، وتدعي أنها تطلب غرامة 200 دولار أمريكي لمكتب التحقيقات الفدرالي من خلال بطاقة منيباك. في فبراير عام 2013، اعتقلت السلطات الإسبانية مواطنًا روسيًا في دبي لارتباطه بشبكة جريمة تستعمل ريفينتون، واعتُقل 10 آخرون بتهمة غسل الأموال. في أغسطس عام 2014، أصدر تطبيق أفاست تقريرًا حول عثوره على نسخ جديدة من ريفينتون تنشر برامج تسرق كلمات السر ويكون هذا جزءًا من هجومها.[14]

وفاة المرأة الألمانية

وصلت الحال لهذا البرنامج إلى حد القتل؛ ففي شهر 9 من عام 2020، توفيت امرأة في دوسلدورف في أحد المستشفيات الألمانية بعد تعطل نظام الحاسوب بسبب برنامج الفدية، ويعكس هذا الهجوم الإلكتروني مدى هشاشة القطاع الصحي في مواجهة هذه الهجمات. وقال الكاتب أنوش سيدتاغيا في تقرير نشرته صحيفة لوتون (le temps) السويسرية، إنه لم يحدث أن سُجلت حالات وفاة نتيجة هجوم إلكتروني. ولكن تسبب هجوم سيبراني في وفاة مريضة في مستشفى بدوسلدورف نتيجة عدم تلقيها للعلاج. وأعلنت السلطات الألمانية عن العواقب المأساوية للهجوم السيبراني «الإلكتروني» الذي استهدف الشبكة الإلكترونية للمستشفى الجامعي في دوسلدورف ليصيب أنظمته بالشلل الجزئي منذ 9 سبتمبر/أيلول.[15]

انظر أيضًا

مراجع

- ^ Ransom Trojans spreading beyond Russian heartland | Security | Techworld نسخة محفوظة 02 يوليو 2014 على موقع واي باك مشين.

- ^ Update: McAfee: Cyber criminals using Android malware and ransomware the most | InfoWorld نسخة محفوظة 02 يوليو 2014 على موقع واي باك مشين.

- ^ "Cryptolocker victims to get files back for free". BBC News. 6 أغسطس 2014. مؤرشف من الأصل في 2020-01-13. اطلع عليه بتاريخ 2014-08-18.

- ^ "FBI says crypto ransomware has raked in >$18 million for cybercriminals". Ars Technica. 25 يونيو 2015. مؤرشف من الأصل في 2017-02-07. اطلع عليه بتاريخ 2015-06-25.

- ^ Young، Adam L.؛ Yung، Moti (2017). "Cryptovirology: The Birth, Neglect, and Explosion of Ransomware". Communications of the ACM. ج. 60 ع. 7: 24–26. مؤرشف من الأصل في 2018-01-03. اطلع عليه بتاريخ 2017-06-27.

{{استشهاد بدورية محكمة}}: الاستشهاد بدورية محكمة يطلب|دورية محكمة=(مساعدة) - ^ "Ransomware squeezes users with bogus Windows activation demand". Computerworld. 11 أبريل 2011. مؤرشف من الأصل في 2014-07-03. اطلع عليه بتاريخ 2012-03-09.

- ^ "Police warn of extortion messages sent in their name". هلسنغن سانومات. مؤرشف من الأصل في 2014-07-03. اطلع عليه بتاريخ 2012-03-09.

- ^ McMillian، Robert (31 أغسطس 2010). "Alleged Ransomware Gang Investigated by Moscow Police". PC World. مؤرشف من الأصل في 2010-11-04. اطلع عليه بتاريخ 2012-03-10.

- ^ Adam Young (2005). Zhou، Jianying؛ Lopez، Javier (المحررون). "Building a Cryptovirus Using Microsoft's Cryptographic API". Information Security: 8th International Conference, ISC 2005. سبرنجر. ص. 389–401.

- ^ Young، Adam (2006). "Cryptoviral Extortion Using Microsoft's Crypto API: Can Crypto APIs Help the Enemy?". International Journal of Information Security. ج. 5 ع. 2: 67–76. DOI:10.1007/s10207-006-0082-7.

- ^ "Ransomware plays pirated Windows card, demands $143". Computerworld. 6 سبتمبر 2011. مؤرشف من الأصل في 2014-07-03. اطلع عليه بتاريخ 2012-03-09.

- ^ Cheng، Jacqui (18 يوليو 2007). "New Trojans: give us $300, or the data gets it!". Ars Technica. مؤرشف من الأصل في 2011-09-12. اطلع عليه بتاريخ 2009-04-16.

- ^ "You're infected—if you want to see your data again, pay us $300 in Bitcoins". Ars Technica. 17 أكتوبر 2013. مؤرشف من الأصل في 2017-06-15. اطلع عليه بتاريخ 2013-10-23.

- ^ "CryptoDefense ransomware leaves decryption key accessible". Computerworld. IDG. أبريل 2014. مؤرشف من الأصل في 2014-07-03. اطلع عليه بتاريخ 2014-04-07.

- ^ "أخطأ القراصنة فماتت المريضة.. أول حادثة قتل بسبب هجوم إلكتروني". www.aljazeera.net. مؤرشف من الأصل في 2020-10-29. اطلع عليه بتاريخ 2020-09-21.

| برمجية ابتزاز في المشاريع الشقيقة: | |